TP−LINK 製のWi-Fi 6 対応ルータ、『Archer AX10』について、同社 RE450v1 のように大量の NTP アクセスをしていないか?という調査を行いました。

はじめに

以前に「 TP-LINK(RE450v1)のフィルタ設定のお願い 」という記事を公開したこともあり、「岸和田くん、TP-LINK のルーターってアレなの?」と問われる事がありました。

そのときの回答としては「私は TP-LINK のルーターを所持していないので分かりません」でした。

私は TP-LINK RE450v1 を買った(買ってしまった)1消費者の行動として調査したのであって積極的に TP-LINK 製品を買っては調査・糾弾するアンチというスタンスではなく、また それ以上 TP-LINK 製品を買う機会もなかったのであります。

まあ、好きか嫌いかで言えば嫌いだけど。金返せ。

で、今回は TP-LINK Archer AX10 の現物を触らせていただける機会にあずかったので、調べてみました。

ちなみに 該当記事 は 2020年の7月に不用意にアクセスが増えてしまい、CPU クレジットを使いつくして AWS Lightsail の Web サーバにアクセスができなくなる(で、なんか陰謀論に発展する)

という別の課題が生じたんですが、それはまた別の機会に書くとします。陰謀論はさておき。

AWS Lightsail が 従量課金制じゃなくて良かったァ~!

結論

結論としては TP-LINK Archer AX10 を送信元とする、攻撃的な NTP アクセスは認められませんでした。

ここでいう 攻撃的な NTP アクセスとは RE450 で観察されたような秒間 1~2回 NTP クエリするような通信を指します。

数分パケットキャプチャしましたが観測できたのは1回でした。この1回についても、送信元は TP-LINK ルータかどうかは今回の調査では判別できません。(後述)

なお、当然ながら該当の AX10 において攻撃的な NTP アクセスが確認できなかった というだけの話でありまして、他のプロトコルですとか該当機材以外の TP-LINK 製品についてその内容を担保するものではないです。

※前回の逆パターンですが、一応書いとかなきゃね。

まあ、検証結果から最新の TP-LINK 製品なら大丈夫なんじゃないスか?

と私は思うようになりました。もう買わないから知らんけど。

調査手法

結論については書いたので、今回の調査手法についても述べます。

あと、便宜上 L2 とか L4 の通信単位(フレーム、セグメント)をパケットと呼称しているので予めご了承ください。

調査機材

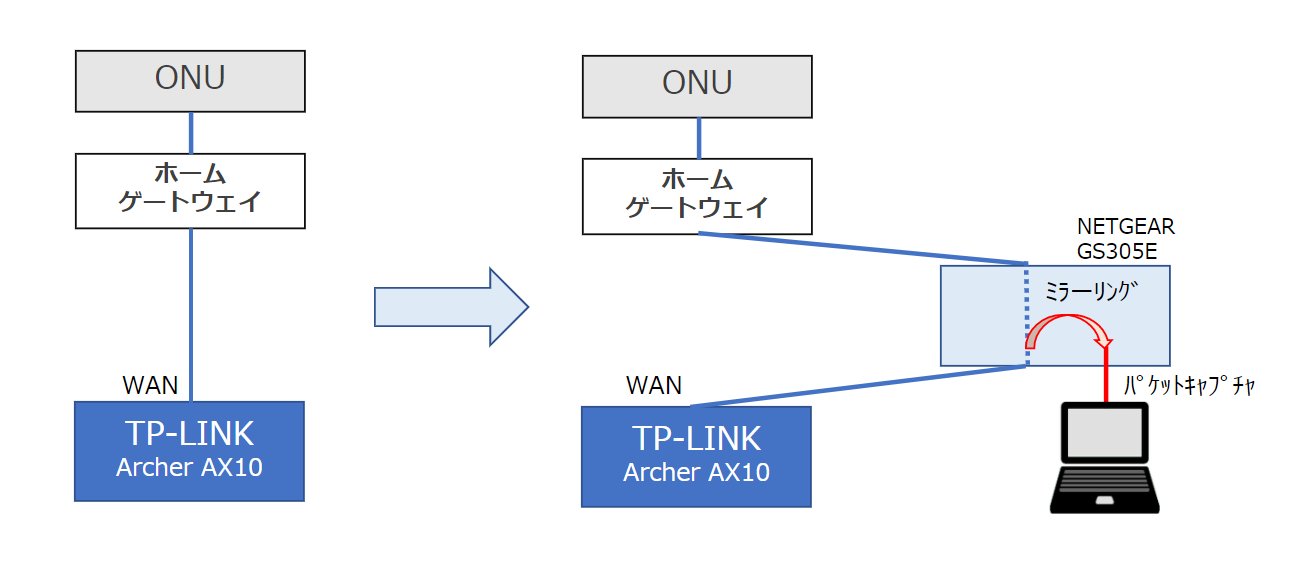

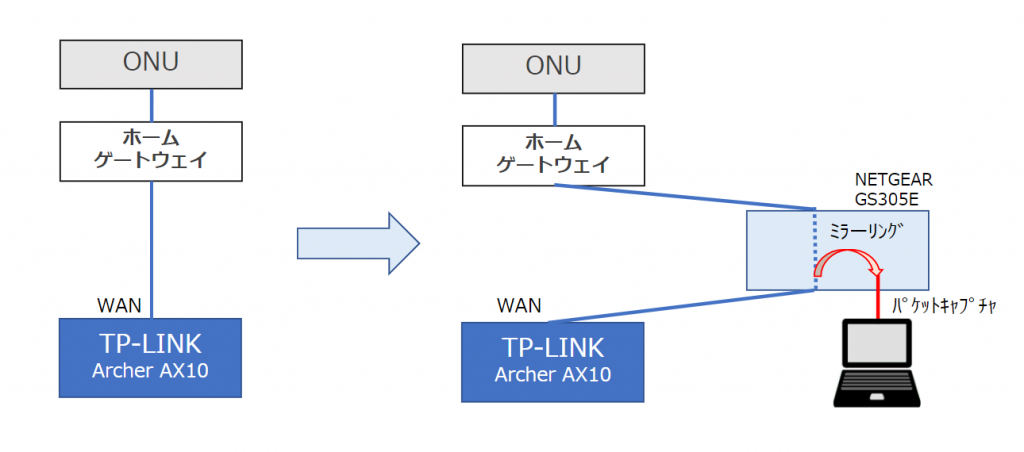

今回は前回と違って WAN に設置される一般用ルーターとなりますので、それ自体でのログの取得ができないのと、そもそも それのログを信頼してはならないという課題があります。隠してるかも知れないからね。マルウェア扱いかよ。

そこで、調査するためだけにミラーリング設定が出来るスイッチを買いました。

NETGEAR 卓上型コンパクト アンマネージプラス スイッチングハブ GS305E ギガビット 5ポート VLAN QoS 静音ファンレス 省電力 5年保証

今の時代は 2300円 で Giga のミラーリングできるんだね。すごいね。

一昔前だと数万~1万円はしましたよ。

どうでも良いのですが、これよりも安い 2200円でミラーリング設定が出来るスイッチが TP-LINK から発売されていましたが、フフッ と苦笑しながら選択肢から除外。

あと、Macbook には LAN ケーブルを刺すインターフェース(NIC)がないので、中華 NIC を使っています。これ自体もなんかうさん臭いけどね。なんかもう色々ヤになるね。

まあ、動くから良いです。

前説:ミラーリング機能

「ミラーリング」を存じない方向けにザックリ説明すると、特定ポートに流れる通信を覗き見するための設定です。

通常、今どきのスイッチングハブ(少なくとも家電量販店で売ってる HUB)は出来るだけ必要最低限のポートにのみ通信を流すので、普通に PC を接続しても他の通信を覗き見することは出来ません。

通信が上手くいかない場合などに、何が起きているのか?を調べるために通信を覗き見する必要があり、そのために業務用や特殊なスイッチング HUB では特定のポートの通信を、他のポートに鏡のようにコピーさせる事が出来ます。

これがミラーリング設定で、この機能を持っている特殊なスイッチング HUB の中でも(投稿時点で)最安値なのが 『NETGEAR GS305E』です。

上記図のように接続を変更することで、ルーターから送出されるすべてのパケットを取得することができます。

前説:Wireshark によるパケットキャプチャ

ミラーリング設定で PC にパケットが流れるようにしても、まだ覗き見は出来ません。

一般的な通信においては自分(PC)のインターフェースに届いたパケットについて、自分宛の通信かどうかを確認し、自分宛のパケットでなければ破棄しています。

今回は TP-LINK ~ インターネットという、自分宛でない通信を覗き見する必要があるので、特殊なソフトウェアを用いてパケットを破棄されないように取得、更に保管して後ほど分析できるする必要があります。

これが「パケットキャプチャ」であり、これを行うソフトウェアの代表格が「Wireshark」です。

長々「覗き見」という言葉で説明してきましたが言い換えれば『盗聴』でしかないので、これを行使する人には高い倫理観が求められます。

だからネットの通信経路って、このサイトみたいに HTTPS を使って暗号化してるんですヨ!

してないところもあるけどね。

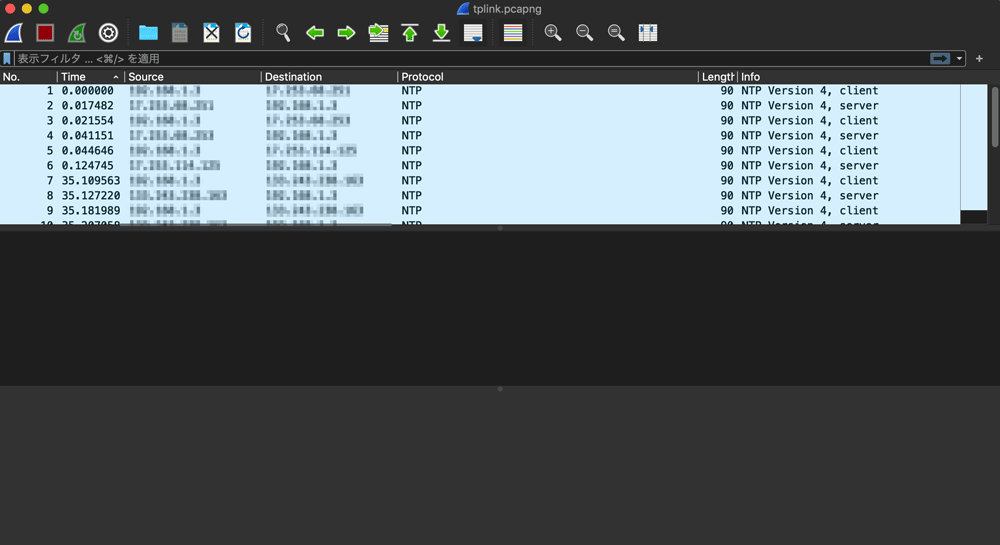

キャプチャ結果

前述のミラーリングで複製されたポートの通信を1〜2分程度、port 123(NTP)に絞ってパケットキャプチャしました。

数分間キャプチャした結果、port 123(NTP)通信については 3セットのみ確認しました。(下記シーケンス 7 以降は私が故意に発生させた NTP リクエストです)

結論で少し触れましたが、ルータを経由することで IP アドレスの変換が掛かり、また MAC アドレスも書き換わるので、この NTP 通信は TP-LINK 発かどうかは今回のキャプチャでは判別がつかないのです。この書き換え動作は TP-LINK 以外のすべてのルータでも行われる正当な動作です。

これを突き止めるためにはキャプチャできる PC・NIC とミラーリングが出来るスイッチがもう1式必要(※)です。

結果として言えるのは、時間中(送信元は不明だが)TP-LINK の WAN インターフェースを NTP のパケットが3セットだけ通った。という事実だけであり、

大量に NTP アクセスしているかどうかを知りたい、という今回の調査目的においては、私自身の肌感覚で悪さをしていないという結論に至った為これで十分です。

宛先も time.asia.apple.com / ntp.nict.jp のみと、おそらくは TP-LINK につながっている LAN 機器がたまたま通信したものと推察できるような内容でした。(調査用の PC の可能性すらある)

まあ、1秒間に2回の NTP リクエストを撒き散らすという RE450 の攻撃的アクセスとは違って、常識の範囲内と言えるでしょう。

※・・・頑張れば 1台 でできると思うがコストと労力が見合わない

当然ながら 2式 用意するコストや労力はもっと見合わない

提言

NETGEAR GS305E はいいぞ!

NETGEAR 卓上型コンパクト アンマネージプラス スイッチングハブ GS305E ギガビット 5ポート VLAN QoS 静音ファンレス 省電力 5年保証

↑が最近売り切れてるっぽいので、上位の NETGEAR GS308E もいいぞ!

NETGEAR 卓上型コンパクト アンマネージプラス スイッチングハブ GS308E ギガビット 8ポート VLAN QoS 静音ファンレス 省電力 5年保証