はじめのはじめの(略(2021/03/23 追記)

今どきの TP-LINK ルータでも確認しました。

はじめのはじめに(2020/07/27 追記)

以下の記事で解説しましたが、アクセスが殺到しており表示しづらい時期がありました。

1.ページが表示されない件

単純なサイトの負荷によるものです。

アクセス増加→ AWS の CPU クレジット使い果たして CPU 制限掛かる→繋がらない・・って感じでした。いまはスケールアップと同時アクセスを絞ってなんとかしていますが、お金掛かるのでそのうち縮退します。

→縮退しました。

2.この記事は 2017年に書き2018年に更新したものです

従って、2020年 現在のファームウェア、および後継の製品は、

事象が解消され問題なくなっている「可能性」があります。

なお、現時点で再購入して検証する予定はありません。#安く売ってたら試してみようかな。

2020/07/27 追記

捨てたと思った RE450v1 が発掘されたので、検証することにしました。

記事の元ネタになった TP-LINK RE450 が発掘されたので、注文キャンセルして検証。

1.既にファーム最新であることを確認(171215)

2.RE450 停止(管理画面にアクセスしない状況を作るため)

3.ルータログ削除

4.RE450 起動

5.ルータログ確認継続していると言えます。 pic.twitter.com/Y0uyzGAhJb

— 岸和田市民 (@kishiwadapeople) July 27, 2020

この記事に 2018年に 更新を入れたときから RE450V1 のファームウェアの更新はなく、

残念ながら 2020年現在でも状況に変化はありませんでした。

#もともと「改善しました」ってファーム適用しても、いや改善されてないがな。というツッコミ記事だったのだが。

しかしながら、現在の TP-LINK の最新機器で同じ事象が発生しているとは言えない(※未検証なので)事から、

記事タイトルを「TP-LINK 製品をお使いの皆様へのお願い」から、

「TP-LINK(RE450v1)のフィルタ設定のお願い」に改める事としました。

また、記事中も TP-LINK 製品と記載していましたが、私が検証した RE450 v1 という絞った表記に改めました。

つまりこの記事は

・TP-LINK RE450 v1 は「問題」を解決した事になっている版のファームを適用しても、やっぱり解消していなかった

・2020年以降 の TP-LINK の最新機器で「問題」が発生していることを示すものではない

・ただし、2020年以降 の TP-LINK の最新機器で「問題」が発生していないことを担保するものでもない

という事です。

後者については私は RE450 以降の製品ユーザではないので、どなたか利用されている方いたら、

検証いただくのが良いかと思います。

3.表現を改めました

表現が不適切なのではないか?との意見がありました。

これについては本意ではないので、事実に影響を及ぼさない範囲で表現を改めました。

〜追記ここまで〜

はじめに

なんか製品回収みたいなタイトルになりましたが、

ウチはTP-LINK社と一切関係ない事を最初に申し上げておきます。まー、当たり前か。

このエントリを作成するにあたって、出典を明示していくつかTweetを引用させて頂いておりますが、

問題ある場合はご連絡下さいませ。→@kishiwadapeople

あと、ツッコミどころがありましたら多分訂正いたしますのでご指摘下さいませ。

結論

インターネット資源の適正利用のためTP-LINK(RE450 v1)をお使いの皆様に於かれましては、

TP-LINK(RE450 v1)を送信元とするインターネット向け通信を遮断して頂きたい。

つまり、ルータのパケットフィルタ設定でTP-LINK(RE450 v1)のIPアドレスからインターネット向けアクセスを拒否して欲しいのです。

これを行わない場合、対策のされていないTP−LINK(RE450 v1)を接続しただけで DDoS してしまうことになります。

または、ファームウェアを最新に更新し、後述する問題を緩和して頂きたい。

あまり緩和されませんでした。(2018/01/21追記)

Macでスリープ解除時にWiFi切断される事象の頻発が認められたので、

品質的な問題で廃棄しました。(2018/01/29追記)

経緯

ここつい数日前に以下のようなTweetを拝見したのが始まりです。

TP-Linkの無線LANリピータ/APが5秒に1回、6つのNTPサーバにリクエストを放出、DNSキャッシュがないため毎回ガッツリDNSにお問い合わせ、月間715MBの帯域を食いつぶす素敵仕様。

↓

TP-Linkの回答「時計合わせではない。死活監視だ」ウイルス罪ー! 早く来てくれ―!https://t.co/qovmpwZOam

— モフ・とぅふるとぅくんが (@Mofu_Master) 2017年12月20日

えっ、マジで。俺1週間前にTP-LINK製品(無線APのRE450)デビューしたばっかだよ?

中国製だけど評判良さそうなので大丈夫かなーとか思いながら買ったのに!

気になったので調べてみることに。

以下の公式サイトによると、

<更新>TP-Link製無線LAN中継器によるNTPサーバーへのアクセスに関して

http://www.tp-link.jp/news-details-17792.html

この現象は、中継器がNTPサーバーへのアクセスを試みることで、インターネット接続の有無の確認を行うために発生しております。

高い頻度でチェックを行うことでインターネット接続の確認がリアルタイムに可能となり、またユーザーの利便性向上のため、管理画面にて接続状況を表示するため使用しております。

このような動作はネットワーク機器における一般的な挙動ですが、

弊社製品は頻度が高いためこの動作によって各NTPサーバーに負荷を与えてしまっておりました。

と釈明しています。

・本来時刻合わせであるNTPを使って用途外であるインターネット接続性を確認する理由

・そもそもL2機器(IPアドレス関係ない)である単なる中継器がインターネット接続性を知る必要性

・TP-LINK社が自前で持つサーバではなく、無関係のNTPサーバをタダ乗り利用している理由

などと突っ込みどころは無数にあるのですが、

「ネットワーク機器における一般的な挙動」などと言い切ってるのが本当にリカイフノウです。

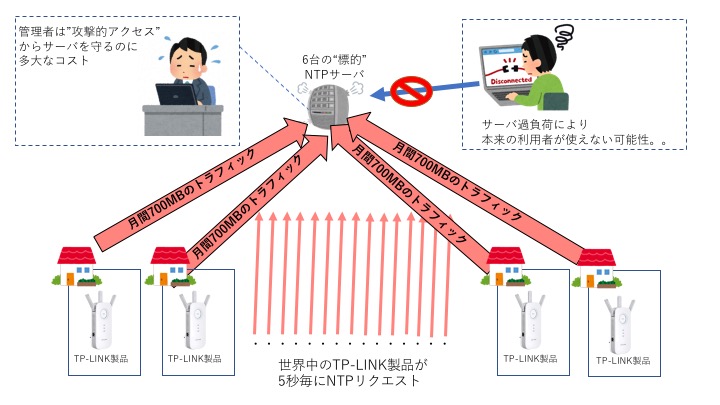

これらが何故良くないかを簡単に(注:雑に)図示しました。

TP-LINK製品といえばAmazonでも頻繁にタイムセールに並び、

コスパの良さから中継器などはベストセラー扱いを受けたりする製品です。

(だからワタクシも買ったのですが・・w)

日本でもめちゃくちゃ多くの人が使っているかと思われます。

先の英語の文献では2016年に1億6100万台を販売したとありましたから、

超単純計算で月間715MBの1億6100万台分→1秒間に42GBのNTPリクエストが、

”標的”のNTPサーバに襲いかかるわけです。

まあ売った製品が全部動いているわけでもないでしょうから、

仮に実稼働台数を100万台(注:何ら根拠はない)としても秒間267MBのNTPリクエストです。

要するに事実上のDDoS攻撃なのです。

DDoS攻撃はその仕組み上、回避するのが大変難しい(か、莫大な費用を払って対策する)ので、

やられた方は泣き寝入りに近いことになります。

事実、今回”標的”となった福岡大学のNTP運用も限界を迎えており、クローズしようとしています。

●公開NTPサーバの運用と課題

http://enog.jp/wp-content/uploads/2017/10/20171027_ENOG47_tanizaki.pdf

注:2005年くらいから悲鳴を上げているので別にTP-LINKのせいだけではない

(ただし名指し指摘はされている)

検証と対策

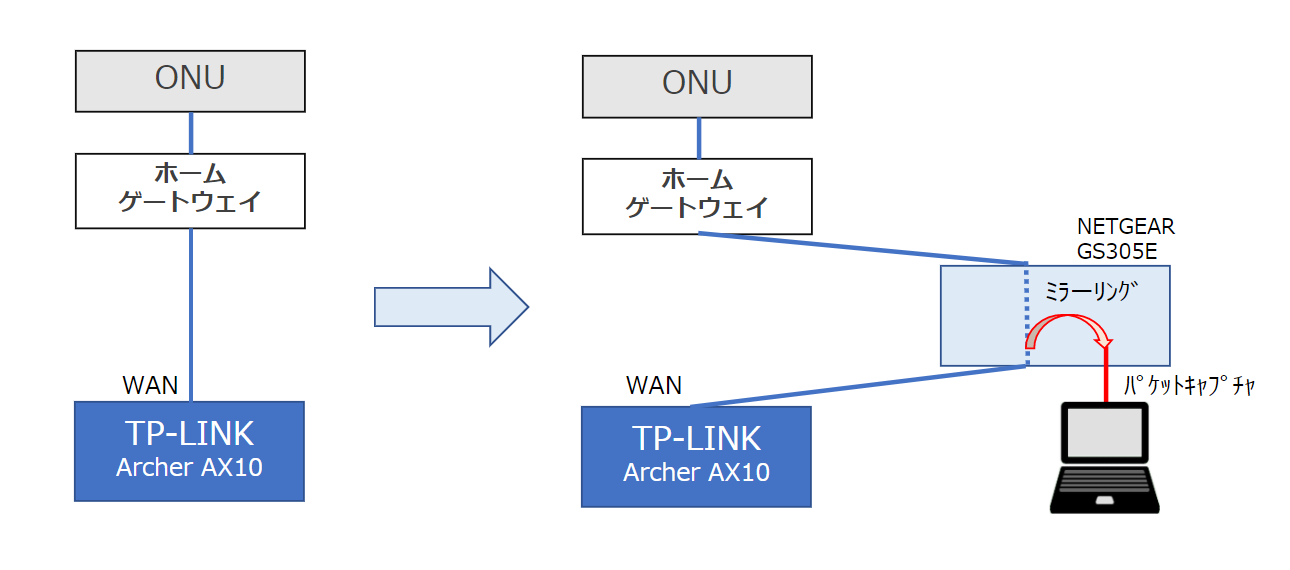

先述したとおり、私はTP-LINKのRE450をAPモードで使用しています。

ルータ(RTX1200)のパケットフィルタでTP-LINKから送信されるパケットを落とす設定を入れて、

そのログを観測してみました。

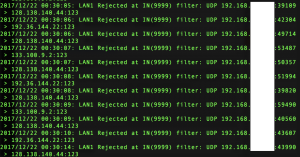

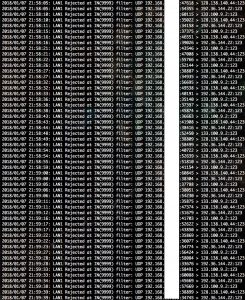

これは2017/12/22 00:30:05〜10の約10秒間のログなのですが、

物凄い勢いでNTPリクエスト(1〜2回/秒程度)されているのが分かります。

※<IPアドレス>:123がNTP通信にあたります。

なお、133.100.9.2というのが先述の福岡大学のNTPサーバです。

しっかり通信しています。

普通の家庭用ルータではインターネット向けのログはわざわざ見られませんし、

ましてやインターネット向けのNTPアクセスはまず止めてませんから、

これらの攻撃的アクセスは秘密裏に行われるわけです。

っていうかこのニュースを知って調査し、ルータで通信を落とすまで、

私の環境からも加担しちゃってた訳です。なんともはや・・。

ちなみにTP-LINKのいう

中継器がNTPサーバーへのアクセスを試みることで、

インターネット接続の有無の確認を行うために発生しております。

ですが、以下の管理画面の「インターネットステータス」がそれにあたると思われます。

(緑帯のところね)

なお、TP-LINKからの通信を許可しても拒否しても結果は変わりませんでした。

(連続で成功しないと変わらない、とかだろうか?)

SNSでは不買みたいな話題にもなってますし、このようなありえない実装が

明るみに出ちゃった以上TP-LINK RE450 の使用は避けるべきです。

が、せっかく買ったのに勿体無いというのも分かります(私もそうだ)から、

とりあえずパケットフィルタだけはして欲しいのです。

L2機器である無線AP(中継器)の役割においては、

IPアドレスは通信に関係ない(設定画面の表示や時刻合わせするためだけに使われる)ので

TP-LINK RE450 発のIP通信を全部止めても全く影響ありません。遠慮なくパケットフィルタして大丈夫です。

#DHCP機能などを兼用させる場合、関係なくもないが少なくともインターネットアクセスは不要

#TP-LINKルータの場合は・・・どう設定すんのかね?

取り急ぎNTPとDNSだけ止めれば良いが、IPアドレス指定で止めておいたほうが無難でしょう。

ファームアップした(2018/01/21追記)

ファームアップにより事象が改善するというTP-LINK社からの発表がありましたので、

適用してみました。RE450 V1では、171215がそれにあたります。

確か管理画面にアクセスした場合にだけインターネット確認をする仕様にしたとかで、

いや、NTP通信自体はやめねえのかよとか思いましたが、まあ能動的な攻撃は抑止できるでしょう。

http://www.tp-link.com/jp/download/RE450_V1.html#Firmware

1. インターネット接続状況の確認方式の変更により余計な通信が減少しました。

これね。

適用後、ルータのログを削除してからしばらく放置し、ログを確認しました。

見やすくするためNTP通信のみに絞ってます。

管理ページにアクセスした時だけNTPアクセスするようにしたらしいけど・・・

・・・うん。治ってないネ!もういいです。氏ね。

あとがき

まず、TP-LINK製品をお使いになられる上ではデフォルト、接続しただけで他人様に迷惑をかける、

極端な表現で言えば未対策のTP−LINK RE450 v1 を接続しただけアクセスしてしまう 事をご認識頂きたい。

そして「はじめに」で述べた対策を講じて頂きたい。

インターネット資源の適正利用がなされる事を願ってやみません。

私の情報発信力なんてたかが知れてるので、IPAか何処かが注意喚起してくれないかなあ・・・。