NW/Security

NW/Security TwitterとAmazonの購入記録で振り返る『情報セキュリティスペシャリスト』への道

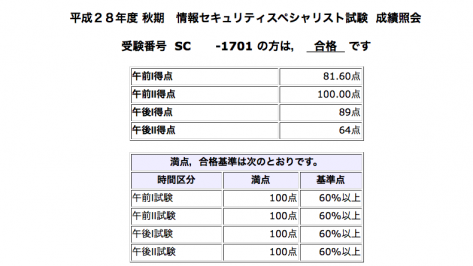

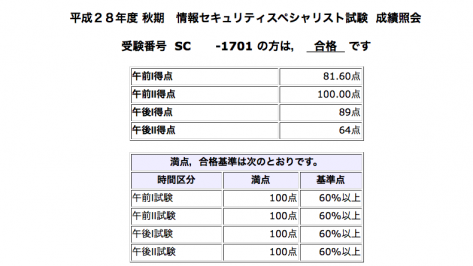

気が向いたので受験申し込みしてしまった情報セキュリティスペシャリスト試験ですが、なんと合格しちゃってましたので、勉強で使った参考書とかをメモしておこうと思う次第です。午後IIはギリギリで午前IIは満点。マジか。情報セキュリティスペシャリスト...

NW/Security

NW/Security  NW/Security

NW/Security  NW/Security

NW/Security